每个系统pipe理员应该使用什么工具,没有人听说过?

我想知道哪些工具function强大,而且大多数系统pipe理员不知道或不使用(但应该)。

首先,我喜欢find一个好工具的可能性,我应该使用 – 或者至less是尝试一下。 我也发现,把这些工具放在阳光下(再次)是积极的,让别人知道那里的奇妙工具。

因此,诸如sudo,vi,emacs,dtrace,ps和top之类的东西都没有了。 我有一些想法,但我只是讨厌歪曲统计…

我会等着看有没有人提到我的最爱。

的iperf

Iperf可以帮助您运行测量最大TCP和UDP带宽性能的testing。 它允许调整各种参数和UDP特性报告带宽,延迟抖动,数据报丢失: http : //openmaniak.com/iperf.php

,和

MTR

港铁( 我的追踪路线 )也是一个不错的工具。 它将“traceroute”和“ping”程序的function结合在一个networking诊断工具中。 跟traceroute一样,除了它提供更多的networking质量和networking诊断信息。 离开运行得到实时统计。 报告以毫秒为单位的最佳和最差往返时间…显示延迟,抖动(平均/最佳/最差): http : //www.bitwizard.nl/mtr/

使用:

mtr server.domain.com(或IP)

- 用“O”添加更多的字段,input“LDRS NBAW V JMXI”,然后按ENTER键

- 键入“n”以打开/closuresDNS

回形针:我不得不使用回形针挑太阳和戴尔服务器前面的锁我们都用它们来打开一个光盘

HotPlug这个东西太棒了。 想要将服务器移动到下一个机架而不closures吗? http://www.wiebetech.com/products/HotPlug.php

木头块之前,你不正确地安装服务器的白痴? 服务器太旧,无法安装机架? 木块是你的朋友。 这是贫民窟,但工程。

一个弯曲的回形针popup打开一个CD驱动器。

Sysstat / Sar – 服务器的历史监控。

networking/ CPU /内存/ IO / etc /等辉煌,如果你需要检查为什么一台机器停机。

例如今天早上6点到7点之间的平均负载:

hcooper@localhost:~$ sar -q -s 06:00:00 -e 07:30:00 Linux 2.4.27-3-686 (localhost) 06/06/09 06:05:01 runq-sz plist-sz ldavg-1 ldavg-5 ldavg-15 06:15:01 2 200 0.00 0.05 0.04 06:25:01 4 199 0.01 0.05 0.04 06:35:02 0 208 1.74 1.39 0.79 06:45:01 1 201 0.12 0.52 0.70 06:55:02 1 197 0.04 0.14 0.40 07:05:01 2 203 0.13 0.10 0.24 07:15:01 2 200 0.00 0.05 0.15 07:25:01 2 200 0.01 0.04 0.08 Average: 2 201 0.26 0.29 0.30 纸袋 :当你发现你写的SQL脚本实际上并没有把testing数据库混搭起来的时候。 噢,你的备份系统崩溃了,现在你不得不等待技术支持的电话,因为你没有支持合同。

折纸 :当你在备份软件供应商的一级技术支持暂停时间。

压力球 :当他们最终接听电话后,在讨论第一层支持问题时提供帮助。

一个冰袋 :当你意识到花费了90分钟才能把它交给二级支持的时候,把你痛的拳头冲到桌子上,

备用手机 :在您断开连接后将您丢入地面,就像第3层支持人员接听您的电话。

在Monster.com的帐户和铺设地毯的经验 :=(

–

更为严重的一点是,拥有一个小冰箱可以很方便,特别是将坠毁的硬盘驱动器尝试恢复数据。

另外,如果你的相机手机可以拍摄video,那就更好了。 当我搞乱BIOS和其他我没有时间同时编辑文件的事情时,我会拍摄video。

在干燥的服务器房间内长时间停留咳嗽滴剂和鼻喷剂。

即使您确定您会记得哪些跳线连接到安全摄像头,P-Touch Labeler也可以标记一切 。

指甲钳可以从Cat5电缆中的4对电线中去除护套。

当你必须在黑暗的东西上标记时,silverlight的清晰度。

我使用“ ss ”作为iproute包的一部分(它也包含了很好的ip和tc命令)来获取有关tcp / udp套接字的信息。 它提供了更多的信息,常规的“netstat”,可以用于filter,例如:

$ ss -o state established '( dport = :www or sport = :www )' Recv-Q Send-Q Local Address:Port Peer Address:Port 0 0 192.168.22.100:52430 209.85.173.118:www 0 0 192.168.22.100:51115 209.85.229.101:www 0 0 192.168.22.100:49105 209.85.227.104:www 0 0 192.168.22.100:37792 209.85.227.101:www 0 0 192.168.22.100:60337 69.59.196.212:www 0 0 192.168.22.100:37794 209.85.227.101:www

我已经在SF的另一个答案中提到了这个工具。

SYSV-RC-conf的

描述:

sysv-rc-conf提供了一个易于使用的界面来pipe理“/etc/rc{runlevel}.d/”符号链接。

替代文字http://blog.ubuntu-tweak.com/wp-content/uploads/2007/09/sysv-rc-conf.png

如果你有Ubuntu的话:sudo apt-get install sysv-rc-conf

“arping”来确定局域网中的一台机器是否真的起作用。 通过使用ARP数据包来绕开ICMP回显(ping)的所有阻塞工作。

几个networking工具:

tshark – graphicsnetworkingstream量分析器的实时文本版本 – wireshark 。 当从tcpdump的原始输出是不够你的tshark可以做的伎俩。 样本:

1041488.938623 192.168.10.14 -> 123.13.42.143 TCP 2525 > 25 [SYN] Seq=0 Len=0 MSS=1460 1041488.964593 192.168.10.14 -> 123.13.42.143 TCP 2525 > 25 [ACK] Seq=1 Ack=0 Win=65535 Len=0 1041488.997561 192.168.10.14 -> 123.13.42.143 SMTP Command: EHLO s72f30c9a2c784 1041489.034541 192.168.10.14 -> 123.13.42.143 SMTP Command: AUTH LOGIN 1041489.064026 192.168.10.14 -> 123.13.42.143 SMTP Message Body 1041489.095757 192.168.10.14 -> 123.13.42.143 SMTP Message Body 1041489.304390 192.168.10.14 -> 123.13.42.143 SMTP Command: MAIL FROM: <[email protected]> 1041489.375849 192.168.10.14 -> 123.13.42.143 SMTP Command: RCPT TO: <[email protected]> 1041489.409579 192.168.10.14 -> 123.13.42.143 SMTP Command: DATA 1041489.470060 192.168.10.14 -> 123.13.42.143 SMTP Message Body 1041489.503278 192.168.10.14 -> 123.13.42.143 SMTP Message Body 1041489.529797 192.168.10.14 -> 123.13.42.143 SMTP EOM: 1041492.660752 192.168.10.14 -> 123.13.42.143 SMTP Command: QUIT 1041492.726452 192.168.10.14 -> 123.13.42.143 TCP 2525 > 25 [FIN, ACK] Seq=2362 Ack=281 Win=65254 Len=0 1041492.734770 192.168.10.14 -> 123.13.42.143 TCP 2525 > 25 [ACK] Seq=2363 Ack=282 Win=65254 Len=0

httpry实时被动http分析器。 样本输出:

06/06/2009 13:36:16 74.125.77.104 192.168.10.138 < - - - HTTP/1.1 204 No Content 06/06/2009 13:37:16 192.168.2.255 212.77.100.101 > GET wp.pl / HTTP/1.0 - - 06/06/2009 13:37:16 212.77.100.101 192.168.2.255 < - - - HTTP/1.0 302 Found 06/06/2009 13:37:16 192.168.2.255 212.77.100.101 > GET www.wp.pl / HTTP/1.0 - - 06/06/2009 13:37:16 212.77.100.101 192.168.2.255 < - - - HTTP/1.0 200 OK

这两种工具都非常有用,用于解决您只能访问边缘网关的远程办公室/networking中的用户报告的一些连接问题。

和通常的监控collections夹:

- 警告,bash或任何其他脚本语言来编写自己的任何你想监视的检查

- 慕尼黑绘制趋势图

光pipe查看器。 将其插入pipe道中的命令之间,以指示数据移动的速度,数据移动的时间,等等。它也可以作为速率限制器。

strace在意想不到的地方是有用的。

Windows :Nbtstat(有各种各样的技巧,但是 – 获取远程IP的机器名称可以非常方便,假设你处于权限允许这个工作的环境中)

所有的sysinternals工具,(进程pipe理器,debugging视图等)。 尤其是debugging视图,您会惊讶地发现有多less服务器程序将有趣/有用的东西写入debugging日志,这是我知道查看它的唯一方法。 那些是必须的。

Unix :strace / ktrace / truss是我最喜欢的工具(最好不明显的用法,如果有一个进程正在运行,它将stderrredirect到/ dev / null,并且不想停止它,监视要写入的调用FD2。

lsof :(打开的文件列表)我总是忘记这个,但是当你需要的时候,你需要它。

耳塞在嘈杂的数据中心中执行更长时间的操作。

上面的很多build议都是networking相关的。 但是对于一个SysAdmnin:

htop – 用于Linux的交互式进程查看器

这是htop,一个用于Linux的交互式进程查看器。 这是一个文本模式的应用程序(用于控制台或Xterminal),并需要ncurses。 testingLinux 2.4和2.6。

或人类可读顶部

在string上的一个magetedzed回形针。 我把一个螺丝钉放在一个完整的机架上。 那是在那里。 我的桌子上粘了一块强磁铁,但没有任何附加string的方法。 所以我find了一个更粗的回形针,并把它绑上拉绳之后就被磁化了。 在服务器滑轨和机柜门之间的空间中,轻轻地将其放在机架的左侧。 它采取了一些戳,但它find了我需要的螺丝。 我花了一些尝试之后,才把它拉回到最高层,而不是再次下降。

微妙的工作。 当时我大声地发誓,我显然没有扮演足够的'操作'作为一个孩子。

pipe道清洁器 – 它们比捆扎电缆更好。 它们更长,手指更柔软,颜色编码。

以Unix为中心的答案(简单工具):

- ntop (不敢相信我还没有看到这个)

- tcpdump的/窥察

- 萨尔的双重build议

- rsync (如果没有它,生活会比其他任何东西都要多)

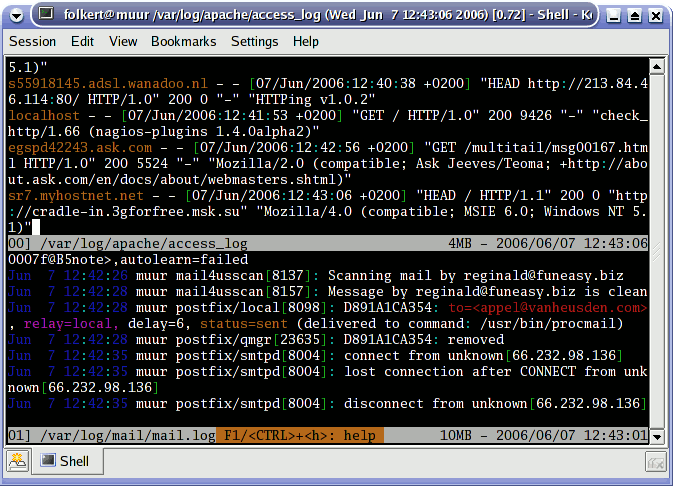

Multitail是必须的。 在一个屏幕上监视多个文件。 也可以遵循文件名称而不是描述符。

我第二个手电筒的评论,但我更喜欢在超小型或其他类似的头灯。 让你的双手自由。

我也find一个点击式圆珠笔派上用场。 用于校正VGA电缆上的针脚(当笔缩回时),按下重置button,当您发现文件服务器崩溃并丢失所有内容时,用自己的喉咙刺戳。

vnstat派上用场 – 一个小小的stream量监视器,以与vmstat相同的方式给出输出,例如:

> eth1 > > received: 1.40 TiB (48.4%) > transmitted: 1.50 TiB (51.6%) > total: 2.90 TiB since 20.11.08 > > rx | tx | total > ------------------------+-------------+------------ > yesterday 6.15 GiB | 8.50 GiB | 14.65 GiB > today 6.98 GiB | 4.77 GiB | 11.75 GiB > ------------------------+-------------+------------ > estimated 7.82 GiB | 5.35 GiB | 13.17 GiB

Systemtap岩石。 Systemtap为您提供了非常简单易懂的工具来编写内核模块来检查内核的各个部分。 相当深刻的技术,但有时非常有用。

除此之外,我会说:用于长期趋势分析的sysstat和rrdtool的组合。

看起来你的post是倾向于Linux,但这里是一个窗口,即使我不知道,直到最近:

getmac

C:\Admin>getmac Physical Address Transport Name =================== ========================================================== 42-35-7C-4F-85-1b \Device\Tcpip_{72338DC1-13A4-8514-2C1B-60FC3B4559DB} 00-11-05-86-D2-C0 \Device\Tcpip_{CCD25CFB-7765-1BE2-C59B-57C05FD32B67} C:\Admin>

od – 八进制转储

string – 在文件中查找可打印的string

iftop ,在我看来这比ntop提供了更好的输出。

可编程的Bash完成function。 让生活更容易出错。 他们并不难写。

GNU grep的一些不太明显的选项,尤其是–color,-P和-o。

我的标准快速报告一行:

grep something /some/logfile | sort | uniq -c | sort -n

从日志文件简单的频率分析:

grep something /some/log | grep -o '^... .. ..:..' | uniq -c

(调整第二位以确定您希望频率分解的粒度)。

如果您需要在橱柜/服务器机箱内/活动地板下面窥视,使用新电池的Minimag手电筒是非常好的select。

Facter是一个特别的最爱。

它经常被认为是更大的Puppetconfigurationpipe理框架的一部分,但是却非常有用; 给出一个一致的跨平台的核心系统信息查找方法。 本质上在shell脚本。

例如:

facter operatingsystem => ubuntu facter lsbdistcodename => hardy facter domain => mydnsdomain.com

用自己的(或其他人的)“事实”扩展也很容易,例如:

facter local_postgresql_port => 5434 facter has_hardware_raid => LSI

我要去用一个黑客工具,这可能是有用的诊断问题: 该隐 。 它可以嗅探一个networking,并在networking上进行大量的攻击(ARP中毒,中间人等)以及破解(或恢复)密码。

知道你的networking有什么更好的方法是安全的。

视窗

虽然所有的SysInterals工具都很棒,但是帮助最多的工具是监控工具 :

- Regmon *

- Filemon *

- 进程监视器

- 自动运行

没有什么更好的快速确定, 为什么有些东西不工作。

(* Regmon和Filemon被集成到进程监视器中用于更新的Windows版本)